Il futuro di cinema e teatri sarà streaming?

Certo che gli ultimi due anni hanno spazzato via decenni di sicurezze e ora dobbiamo ricostruire molti ambiti, dandogli una nuova vita, che non potrà prescindere dalla tecnologia e dalla rete, ed io di questo mi occupo. A tale proposito, mi ha fatto riflettere la notizia che Netflix, il colosso delle piattaforme di tv streaming, nell’ultimo trimestre, interpretato dagli esperti come la fine del periodo fortunato, per loro, ha rallentato quasi del tutto la crescita di nuovi abbonati rispetto al lockdown dello scorso 2020. Stessa tendenza, con qualche diversità specifica, per gli altri presenti nel comparto: Prime Video, Disney+, Apple Tv+, Hulu, HBO Max, Chili, DAZN, Peacock, per citare i più conosciuti, poiché l’offerta si sta frammentando considerevolmente, favorita dal grande sviluppo delle applicazioni informatiche e dalla connessione digitale. Uno degli aspetti più eclatanti, che si può notare anche senza essere attenti analisti dei fenomeni sociali e commerciali, di questa epoca di pandemia, è che quest’ultima abbia accelerato il processo di spostamento dell’attenzione delle Major cinematografiche dal cinema in presenza, alla visione casalinga. Una bella comodità per il pantofolaio incallito, che non vuole alzarsi dal divano e cuoce i pop corn nel microonde, ma un grosso problema per tutto l’indotto che ruota attorno alle sale di proiezione. Se è pur vero che in Italia e nel mondo occidentale, la multisala cinematografica è quasi sempre proprietà delle case di produzione, c’è da dire che le stesse, negli ultimi vent’anni avevano investito nella costruzione di mega strutture, quasi sempre in grandi centri commerciali, rischiando ora di veder incenerire considerevoli somme di danaro. Quello che ha segnato la chiusura delle piccole realtà indipendenti di quartiere, ora rischia di diventare un’arma a doppio taglio per le Major stesse, che sono obbligate a scendere a patti con le piattaforme. Questa nuova economia dell’intrattenimento digitale stimola nuove idee, che permettono di muoversi nel labirinto di offerte e cataloghi da sfogliare attentamente; infatti sono stati creati già siti che fungono da motore di ricerca, come JustWatch e c’è da pensare che presto arriveranno app dedicate, per sapere chi trasmette cosa e che ci consentiranno di creare la nostra personale libreria di televisione/cinema/intrattenimento/on-demand. I vari lockdown che si sono susseguiti hanno costruito-rafforzato un modello che favorisce la creazione di un palinsesto personalizzato direct-to-video, uscendo dalla logica radicata negli anni Novanta-Duemila, in cui i film che non venivano proiettati nelle sale, fossero prodotti di serie B, a basso budget, destinati ad aggiungere poi un ulteriore modesto incasso con le VHS prima e i DVD poi. Oggi invece i migliori professionisti, attori e registi, sembrano apprezzare le produzioni di Netflix o Amazon, pensate per la visione sulla televisione, o peggio, sugli smartphone e sui tablet, girate con budget che nulla hanno da invidiare a quelli del cinema tradizionale. Ma sarà questo davvero il futuro?

Streaming o cinema? Chi vincerà, la voglia di uscire o quella di stare a casa?

Pare che, grazie ai vaccini, la fine delle restrizioni alla vita sociale e agli scambi ravvicinati sia in arrivo in tutti i Paesi della parte ricca del mondo e i loro fortunati abitanti attendono di tornare il prima possibile alla vita precedente, anche per quanto riguarda i passatempi e la cultura. Mi incuriosirà vedere se ci sarà il ritorno in massa alle sale cinematografiche e ai teatri o constatare che staccarsi dai nostri salotti sarà difficile. Da questo dipenderà il futuro di molti comparti, poiché il cinema troverà comunque la possibilità di proiettare i suoi film. La situazione che più preoccupa è quella dei teatri e dei locali notturni, discoteche e sale da ballo che sono chiusi da “troppo tempo” e bisogna che presto tornino in funzione. Sono luoghi “sicuri, almeno quanto i supermercati e indubbiamente assistere ad una pièce teatrale da streaming NON è come vedere un film su Netflix. Spero, come mia natura suggerisce, che sia il Governo che gli addetti ai lavori trovino il modo di concertare misure di salvaguardia della salute pubblica, che garantiscano il rischio basso o nullo di contrarre il virus e il ritorno ad una normalità che tutti agogniamo da molto.

Giorgio Bagnasco

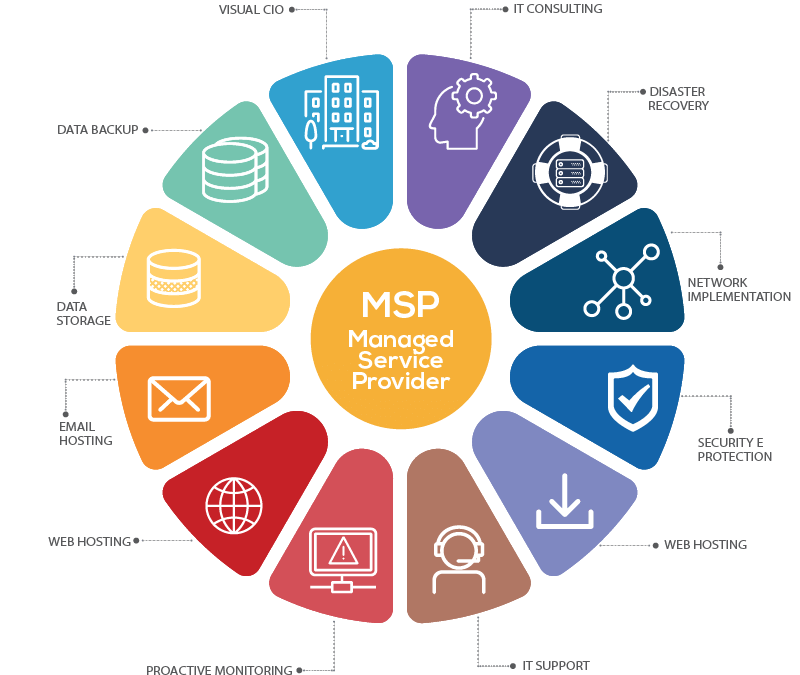

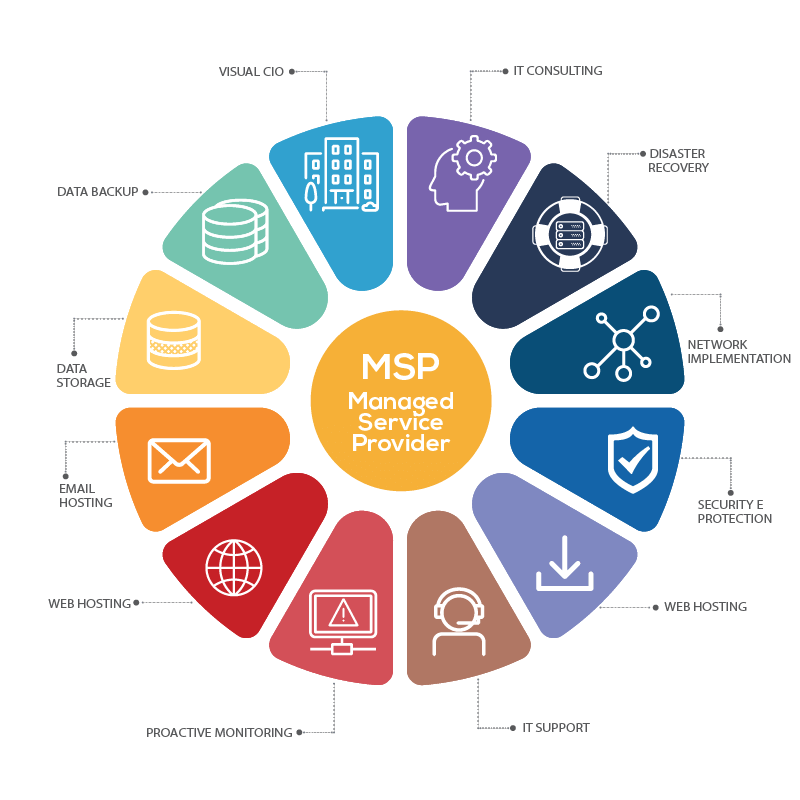

Managed Services Specialist

Dottore in Matematica Informatica, originariamente sviluppatore di applicazioni Web, amministratore di database e project manager in una vasta gamma di applicazioni aziendali. Oggi specializzato in IT Management e System Integration, problem solving, progettazione e gestione di reti informatiche, ottimizzazione di sistemi informativi aziendali

Dal 1995 siamo al fianco di professionisti e imprese.

Negli anni IPSNet è diventato un marchio sinonimo di competenza e professionalità per assistere il cliente e orientarlo nel mondo della rete, sempre più difficile e ricco di opportunità, ma anche di insidie. Cloud Provider, soluzioni per le reti informatiche e la sicurezza dei dati nelle aziende sono, ad oggi, il nostro quotidiano impegno per centinaia di clienti che, da oltre 20 anni, ci affidano la propria informatizzazione digitale.

Hai bisogno di maggiori informazioni?

Chiamaci al 011.58.07.622

Commenti recenti