GAIA X: Verso Servizi Cloud Europei?

I nostri dati, in quanto europei, attualmente sono in mano a grandi colossi americani e cinesi. Per offrire qualche numero infatti, Amazon risulta il primo fornitore di servizi cloud Iaas (Infrastructure as a Service) con il 51 % di fetta di mercato, seguono a ruota il 13% di Microsoft, il 4% Alibaba e il 3% Google.

Perché un Servizio cloud Europeo?

Il conflitto nasce con il regolamento GDPR (General Data Protection Regulation) del 2016 che regola il trattamento dei dati e la privacy degli utenti e cittadini Europei. In materiale di privacy infatti le regole applicate oltreoceano sono differenti.

Nel 2018 gli Stati Uniti hanno approvato il Cloud act: legge federale che autorizza i fornitori di servizi cloud ad accumulare e utilizzare i dati degli utenti anche quando questi sono depositati fuori dal perimetro statunitense, scavalcando quindi il regolamento GDPR.

È quindi fondamentale che i dati europei restino in Europa in modo da poter salvaguardare quanto possibile la privacy dei cittadini dell’Unione.

Sia il governo tedesco sia quello francese si stanno quindi preparando a lanciare la loro proposta Cloud. Quella tedesca è stata comunicata il 29 ottobre e si chiamerà Gaia X: pensata inizialmente come una piattaforma cloud nazionale, ha decisamente mire europee. Sono infatti state coinvolte circa 100 aziende e 17 Paesi Europei.

Non parliamo quindi di un unico centro dati ma piuttosto una rete fra servizi cloud diversi.

E l’Italia? Alessandro Morelli, politico italiano, ha annunciato che si sta pensando all’ utilizzo di fondi della Banca europea per gli investimenti per sviluppare un cloud nazionale tutto italiano.Si tratta indubbiamente di un progetto ambizioso, ma totalmente realizzabile se ci si affiderà ad aziende esperte e competenti nel settore, che sicuramente non mancano nella nostra penisola.

Quale servizio cloud è meglio scegliere?

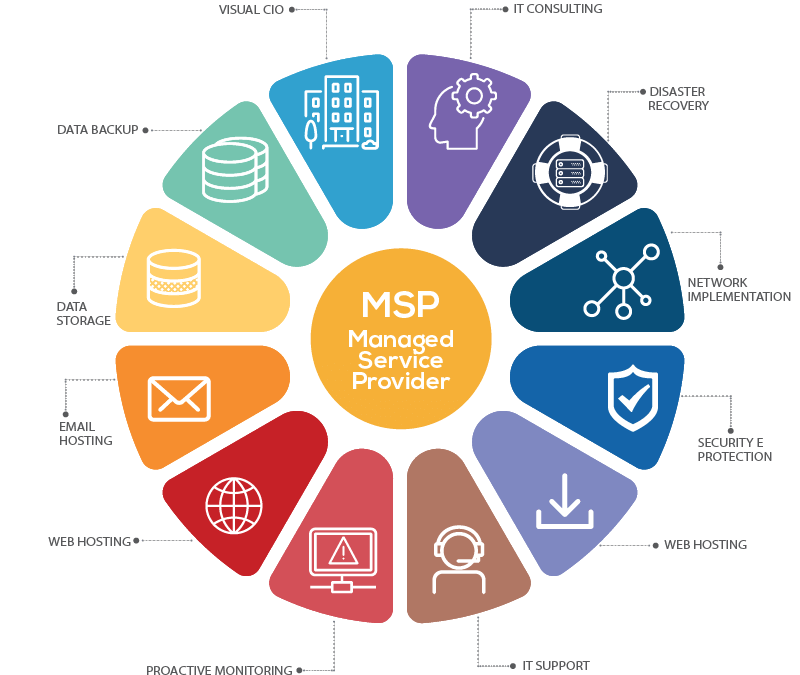

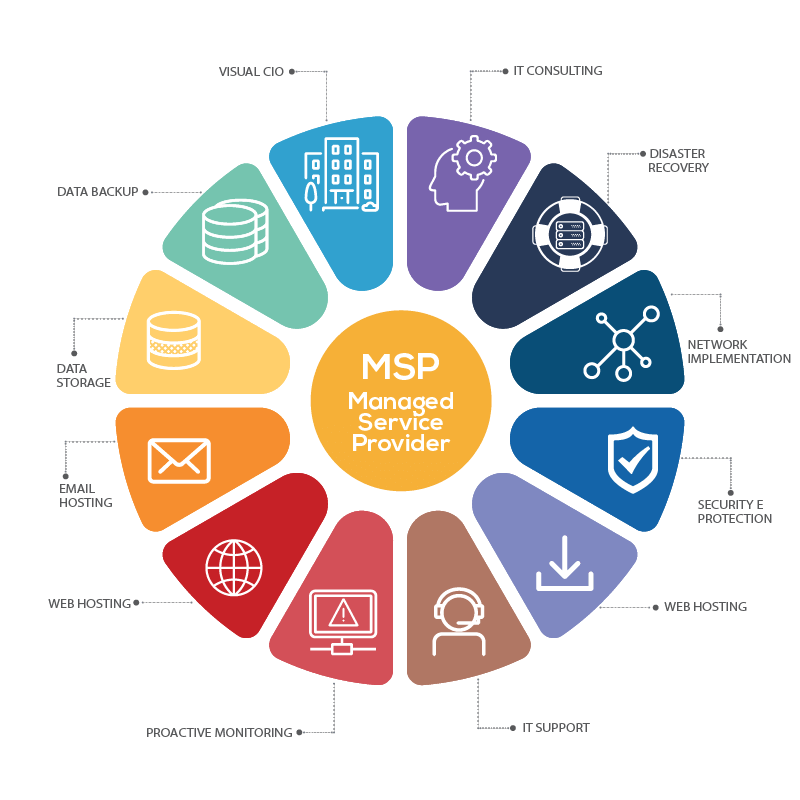

Per avere garanzia della tutela dei propri dati, il consiglio è di interfacciarsi con aziende che offrono servizi cloud privati, come nel caso di un MSP.

Quali sono i vantaggi di un cloud privato?

- Sicurezza dei dati.

- Possibile pagare esclusivamente per l’utilizzo effettivo.

- Assistenza a 360°.

IPSNet, come managed service provider e system integrator, si affida a un data center privato e protetto, garantendo dati aziendali al riparo da furti e garanzia di privacy totale. Contattaci per un preventivo gratuito!

Claudio Martini

Information Technology Project Manager

Systems Advisor e Chief Information Security Officer. Esperto in configurazione, gestione e manutenzione di reti, infrastrutture IT, server, firewall e soluzioni di business continuity.

Dal 1995 siamo al fianco di professionisti e imprese.

Negli anni IPSNet è diventato un marchio sinonimo di competenza e professionalità per assistere il cliente e orientarlo nel mondo della rete, sempre più difficile e ricco di opportunità, ma anche di insidie. Cloud Provider, soluzioni per le reti informatiche e la sicurezza dei dati nelle aziende sono, ad oggi, il nostro quotidiano impegno per centinaia di clienti che, da oltre 20 anni, ci affidano la propria informatizzazione digitale.

Hai bisogno di maggiori informazioni?

Chiamaci al 011.58.07.622

Commenti recenti