Business Email Compromise: come funziona e come proteggersi?

Nel corso delle ultime settimane centinaia di utenti in tutta Italia hanno ricevuto la medesima mail estorsiva da parte di sconosciuti, nella quale viene chiesto un «riscatto» di 260 euro in bitcoin entro 48 ore per non divulgare filmati compromettenti.

Come confermato anche dalla Polizia Postale, si tratta ovviamente di una truffa. Non è la prima volta che accade. Email dall’analogo contenuto erano state inviate a migliaia di persone nel settembre dello scorso anno. La mail è scritta in un italiano sostanzialmente corretto e, soprattutto, sembra inviata dalla stessa mail del ricevente: «Come avrai notato, ti ho inviato un’email dal tuo account – è scritto nella e-mail dei truffatori -. Ciò significa che ho pieno accesso al tuo account. Ti sto guardando da alcuni mesi. Il fatto è che sei stato infettato da malware attraverso un sito per adulti che hai visitato. Virus Trojan mi dà pieno accesso e controllo su un computer o altro dispositivo. Ciò significa che posso vedere tutto sullo schermo, accendere la videocamera e il microfono, ma non ne sai nulla. Ho anche accesso a tutti i tuoi contatti e tutta la tua corrispondenza».

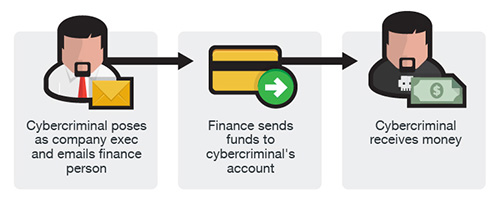

Non si tratta di un caso isolato, gli attacchi BEC (Business Email Compromise) sono ormai diventati frequenti e pericolosi. Per non cadere vittima di questi attacchi è necessario capire come agiscono i cyber criminali per poter mettere in atto le dovute strategie difensive ed essere sicuri di non finire preda di qualche truffa BEC.

Un attacco BEC può essere suddiviso in 4 principali fasi.

Fase 1: Identificazione della vittima

Durante questa fase un’organizzazione criminale fa delle ricerche sull’azienda vittima in modo tale da costruirne un profilo quanto più accurato possibile.Le informazioni sono spesso disponibili gratuitamente online e riguardano nomi e ruoli di chi prende le decisioni in azienda. I malintenzionati cercano sui social media, su articoli online o qualunque altra fonte in grado di dare delle informazioni sull’azienda e i suoi dipendenti.

Se riescono a fare breccia nei sistemi IT con un malware, inoltre, possono passare anche settimane o mesi a monitorare le informazioni che l’azienda scambia con i vendor, su come avvengono i pagamenti e le fatture, su quando i dipendenti sono in ferie, ecc.

Una delle strategie più efficaci che adottano è quella di comprendere e imitare lo stile di scrittura del CEO o di qualche manager in modo tale da scrivere da un indirizzo manomesso o da un dominio lookalike (cioè che sembri quello vero, ma non lo è: nel caso di “achab.it” un dominio lookalike potrebbe essere “ach4b.it” o acab.it) e truffare un ignaro dipendente.

Fase 2: Costruzione di un rapporto di fiducia

In questa fase i malintenzionati si servono di tecniche di social engineering, ad esempio telefonate mirate alla raccolta di informazioni su chi si occupa di gestire il denaro in azienda. Molto spesso questa fase dura più giorni in cui ci sono diversi scambi di email o telefonate, in modo tale che si possa costruire un solido rapporto di fiducia. Durante questa fase i cyber criminali possono impersonare il CEO o un manager con potere decisionale in modo tale da mettere pressione sulla vittima e farla agire in fretta per eseguire un bonifico o trasferire del denaro in altro modo.

Fase 3: Scambio di informazioni

In questa fase ormai la vittima si fida dell’hacker, il quale può effettuare una richiesta di pagamento e fornire tutte le informazioni necessarie perché venga effettuato.

Fase 4: Pagamento

La vittima è convinta che sia una transazione richiesta da un superiore, pertanto esegue il bonifico sul conto corrente dei cyber criminali. A questo punto l’attacco può dirsi concluso con successo.

IN caso si sia vittime di una truffa Business Email Compromise la prima cosa da fare è contattare la propria banca e quella su cui è stato versato il denaro e far eseguire loro delle verifiche.

Fonte immagine: trendmicro.com

Come difendersi?

Truffe BEC, furto di dati e identità, le insidie sono dietro l’angolo, pertanto è necessario sapersi tutelare. In primo luogo informandosi sulle tecniche utilizzate dagli hacker per attuare tali operazioni criminali, in secondo luogo investendo su un sistema antivirus e antispam efficaci.

Essendo Managed Services Provider spesso ci troviamo a far fronte a richieste di aiuto da parte dei nostri clienti che non sanno come arginare il problema SPAM e BEC. Dopo aver conosciuto e testati diversi prodotti per la cyber sicurezza, oggi in IPSNet proponiamo come soluzione e prevenzione, Libra Esva.

Cos’è Libra Esva?

è il più efficace email gateway che fornisce un’analisi approfondita dei messaggi di posta elettronica, proteggendo le aziende dallo spam e dagli attacchi mirati, grazie a 14 livelli di scansione e alle innovative funzionalità di sandboxing. Libra ESVA blocca lo spam fino al 99.99% con un numero di falsi positivi prossimo allo zero. Per Libra ESVA è fondamentale il principio di una completa trasparenza su tutti i messaggi in entrata e in uscita.

Fonte immagine: www.proximalab.it

Libra Esva, inoltre, ha ricevuto, per tre volte consecutive, il primo premio per la categoria Migliore Anti-Spam dell’Anno dall’inglese Computing Security Awards e numerosi riconoscimenti del prestigioso Virus Bullettin che classifica Libra ESVA tra le prime 3 soluzioni anti-spam.

Riassumendo: prendere coscienza dell’esistenza di questi cyber pericoli e attuare misure di prevenzione aiuterà voi, la vostra azienda e i vostri collaboratori a continuare a lavorare in sicurezza, senza perdite di tempo, denaro e dati.

Giorgio Bagnasco

Managed Services Specialist

Dottore in Matematica Informatica, originariamente sviluppatore di applicazioni Web, amministratore di database e project manager in una vasta gamma di applicazioni aziendali. Oggi specializzato in IT Management e System Integration, problem solving, progettazione e gestione di reti informatiche, ottimizzazione di sistemi informativi aziendali

Dal 1995 siamo al fianco di professionisti e imprese.

Negli anni IPSNet è diventato un marchio sinonimo di competenza e professionalità per assistere il cliente e orientarlo nel mondo della rete, sempre più difficile e ricco di opportunità, ma anche di insidie. Cloud Provider, soluzioni per le reti informatiche e la sicurezza dei dati nelle aziende sono, ad oggi, il nostro quotidiano impegno per centinaia di clienti che, da oltre 20 anni, ci affidano la propria informatizzazione digitale.

Hai bisogno di maggiori informazioni?

Chiamaci al 011.58.07.622

Commenti recenti